搜索到

36

篇与

默认分类

的结果

-

-

nginx配置「锦上添花」的小修小补 1. 统一 SSL 配置块(可维护性)把重复的 ssl_* 指令抽成一个独立文件,主配置里 include 即可,例如:# /etc/nginx/ssl/ssl_best.conf ssl_certificate /etc/nginx/ssl/_baidu.com.crt; ssl_certificate_key /etc/nginx/ssl/_baidu.com.key; ssl_trusted_certificate /etc/nginx/ssl/_baidu.com.crt; ssl_session_timeout 1d; ssl_session_cache shared:SSL:10m; ssl_session_tickets off; ssl_protocols TLSv1.2 TLSv1.3; ssl_prefer_server_ciphers on; ssl_ciphers ECDHE-ECDSA^...............:ECDHE-RSA-AE^.............-GCM-SHA384;然后在每个 443 段里写一句:include ssl_best.conf; 配上路径,容器运行注意! 比如include /etc/nginx/ssl/ssl_best.conf;以后换证书/调加密套件只改一行。2. 补充安全响应头(看情况用吧)新建 /etc/nginx/conf.d/security_headers.conf:add_header X-Frame-Options "SAMEORIGIN" always; add_header X-Content-Type-Options "nosniff" always; add_header Referrer-Policy "strict-origin-when-cross-origin" always; # 如需上传或外链,按需调整 CSP add_header Content-Security-Policy "default-src 'self'; script-src 'self' 'unsafe-inline'; style-src 'self' 'unsafe-inline';" always; add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload" always;在 所有 443 段 的 location / 里加:include security_headers.conf; 配上路径,容器运行注意! 比如include /etc/nginx/conf.d/security_headers.conf;(Tomcat 已自带 X-Frame-Options,nginx 再统一一次无冲突。)3. 代理头统一模板把 proxy 头也抽成 /etc/nginx/conf.d/proxy_headers.conf:proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; proxy_set_header REMOTE-HOST $remote_addr; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade";以后 location / 里只要写:proxy_pass http://backend_5800; include proxy_headers.conf; 比如include /etc/nginx/conf.d/proxy_headers.conf;Tomcat 路径同理。4. 小优化:正则 location 加 breaklocation ~ ^/(test|oa|ob|oc) { proxy_pass http://tomcat; include proxy_headers.conf; }• 正则 ~ 会顺序匹配,保持放在「普通 location /」前面即可。• 若担心性能,可改为:location /oa { ... } location /ob { ... }5. 可选:Tomcat 真实 IP 日志Tomcat 要记录访客真实 IP,在 server.xml 里加:<Valve className="org.apache.catalina.valves.RemoteIpValve" remoteIpHeader="X-Forwarded-For" protocolHeader="X-Forwarded-Proto" />nginx 已传头,直接可用。{lamp/}附配置:{collapse}{collapse-item label="一、nginx的default.conf的配置"}# ---------- upstream ---------- upstream tomcat { server tomcat:8080; } upstream backend_5800 { server 172.25.194.247:5800; } # ---------- 80 → 443 统一跳转 ---------- server { listen 80; listen [::]:80; server_name baidu.com *.baidu.com *.cloud.baidu.com; return 301 https://$host$request_uri; } # ---------- 主域名 + 通配证书 ---------- server { listen 443 ssl; listen [::]:443 ssl; server_name baidu.com *.baidu.com *.cloud.baidu.com; #ssl_best统一SSL配置块,要配路径,容器运行注意! include /etc/nginx/ssl/ssl_best.conf; # 根目录 → 5800 location / { proxy_pass http://backend_5800; #代理头proxy_header,要配路径容器运行要注意! include /etc/nginx/conf.d/proxy_headers.conf; #安全响应头security_headers,要配路径容器运行要注意! include /etc/nginx/conf.d/security_headers.conf; } # 子路径 → tomcat location ~ ^/(ixjkj|oa|ob|oc) { proxy_pass http://tomcat; #代理头proxy_header,要配路径容器运行要注意! include /etc/nginx/conf.d/proxy_headers.conf; #安全响应头security_headers,要配路径容器运行要注意! include /etc/nginx/conf.d/security_headers.conf; } } # ---------- oa.cloud.baidu.com 专用 ---------- server { listen 443 ssl; listen [::]:443 ssl; server_name oa.cloud.baidu.com; #ssl_best统一SSL配置块,要配路径,容器运行注意! include /etc/nginx/ssl/ssl_best.conf; # 根目录 → tomcat /oa(去掉路径前缀) location / { proxy_pass http://tomcat/oa/; #代理头proxy_header,要配路径容器运行要注意! include /etc/nginx/conf.d/proxy_headers.conf; #安全响应头security_headers,要配路径容器运行要注意! include /etc/nginx/conf.d/security_headers.conf; } } # ========== ob.cloud.baidu.com 专用 ========== server { listen 443 ssl; listen [::]:443 ssl; server_name ob.cloud.baidu.com; #ssl_best统一SSL配置块,要配路径,容器运行注意! include /etc/nginx/ssl/ssl_best.conf; # 根目录反向代理到 Tomcat 的 /ob(去掉前缀) location / { proxy_pass http://tomcat/ob/; # 注意末尾斜杠 #代理头proxy_header,要配路径容器运行要注意! include /etc/nginx/conf.d/proxy_headers.conf; #安全响应头security_headers,要配路径容器运行要注意! include /etc/nginx/conf.d/security_headers.conf; } }{/collapse-item}{collapse-item label="二、统一SSL配置块的配置"}ssl_certificate /etc/nginx/ssl/_.cloud.baidu.com.crt; ssl_certificate_key /etc/nginx/ssl/_.cloud.baidu.com.key; ssl_trusted_certificate /etc/nginx/ssl/_.cloud.baidu.com_issuerCertificate.crt; ssl_session_timeout 1d; ssl_session_cache shared:SSL:10m; ssl_session_tickets off; ssl_protocols TLSv1.2 TLSv1.3; ssl_prefer_server_ciphers on; ssl_ciphers ECDHE-ECDSA-....................................................SHA384;{/collapse-item}{collapse-item label="三、安全响应头的配置"}add_header X-Frame-Options "SAMEORIGIN" always; add_header X-Content-Type-Options "nosniff" always; add_header Referrer-Policy "strict-origin-when-cross-origin" always;{/collapse-item}{collapse-item label="四、统一代理头的配置"}proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; proxy_set_header REMOTE-HOST $remote_addr; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade";{/collapse-item}{collapse-item label="2026年1月16日配置重写路径"}虽然页面转过来了,但页面资源元素全部404,随后添加一个server块server { listen 8888 ssl; listen [::]:8888 ssl; server_name jxzy2.baidu.com; ssl_certificate /etc/nginx/ssl/fullchain.pem; ssl_certificate_key /etc/nginx/ssl/privkey.pem; ssl_protocols TLSv1.2 TLSv1.3; ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256'; ssl_prefer_server_ciphers on; location / { # 保留请求的 URI set $backend_uri $request_uri; # 如果请求的不是 /hzsjapi/ 开头,则添加前缀 if ($request_uri !~ ^/hzsjapi/) { set $backend_uri /hzsjapi$request_uri; } proxy_pass http://tomcat2$backend_uri; #设置正确的 Host 头,包含端口 proxy_set_header Host $host:$server_port; #proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; proxy_set_header X-Original-URI $request_uri; client_max_body_size 20000m; #重写重定向 proxy_redirect http:// https://; }{/collapse-item}{/collapse}

nginx配置「锦上添花」的小修小补 1. 统一 SSL 配置块(可维护性)把重复的 ssl_* 指令抽成一个独立文件,主配置里 include 即可,例如:# /etc/nginx/ssl/ssl_best.conf ssl_certificate /etc/nginx/ssl/_baidu.com.crt; ssl_certificate_key /etc/nginx/ssl/_baidu.com.key; ssl_trusted_certificate /etc/nginx/ssl/_baidu.com.crt; ssl_session_timeout 1d; ssl_session_cache shared:SSL:10m; ssl_session_tickets off; ssl_protocols TLSv1.2 TLSv1.3; ssl_prefer_server_ciphers on; ssl_ciphers ECDHE-ECDSA^...............:ECDHE-RSA-AE^.............-GCM-SHA384;然后在每个 443 段里写一句:include ssl_best.conf; 配上路径,容器运行注意! 比如include /etc/nginx/ssl/ssl_best.conf;以后换证书/调加密套件只改一行。2. 补充安全响应头(看情况用吧)新建 /etc/nginx/conf.d/security_headers.conf:add_header X-Frame-Options "SAMEORIGIN" always; add_header X-Content-Type-Options "nosniff" always; add_header Referrer-Policy "strict-origin-when-cross-origin" always; # 如需上传或外链,按需调整 CSP add_header Content-Security-Policy "default-src 'self'; script-src 'self' 'unsafe-inline'; style-src 'self' 'unsafe-inline';" always; add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload" always;在 所有 443 段 的 location / 里加:include security_headers.conf; 配上路径,容器运行注意! 比如include /etc/nginx/conf.d/security_headers.conf;(Tomcat 已自带 X-Frame-Options,nginx 再统一一次无冲突。)3. 代理头统一模板把 proxy 头也抽成 /etc/nginx/conf.d/proxy_headers.conf:proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; proxy_set_header REMOTE-HOST $remote_addr; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade";以后 location / 里只要写:proxy_pass http://backend_5800; include proxy_headers.conf; 比如include /etc/nginx/conf.d/proxy_headers.conf;Tomcat 路径同理。4. 小优化:正则 location 加 breaklocation ~ ^/(test|oa|ob|oc) { proxy_pass http://tomcat; include proxy_headers.conf; }• 正则 ~ 会顺序匹配,保持放在「普通 location /」前面即可。• 若担心性能,可改为:location /oa { ... } location /ob { ... }5. 可选:Tomcat 真实 IP 日志Tomcat 要记录访客真实 IP,在 server.xml 里加:<Valve className="org.apache.catalina.valves.RemoteIpValve" remoteIpHeader="X-Forwarded-For" protocolHeader="X-Forwarded-Proto" />nginx 已传头,直接可用。{lamp/}附配置:{collapse}{collapse-item label="一、nginx的default.conf的配置"}# ---------- upstream ---------- upstream tomcat { server tomcat:8080; } upstream backend_5800 { server 172.25.194.247:5800; } # ---------- 80 → 443 统一跳转 ---------- server { listen 80; listen [::]:80; server_name baidu.com *.baidu.com *.cloud.baidu.com; return 301 https://$host$request_uri; } # ---------- 主域名 + 通配证书 ---------- server { listen 443 ssl; listen [::]:443 ssl; server_name baidu.com *.baidu.com *.cloud.baidu.com; #ssl_best统一SSL配置块,要配路径,容器运行注意! include /etc/nginx/ssl/ssl_best.conf; # 根目录 → 5800 location / { proxy_pass http://backend_5800; #代理头proxy_header,要配路径容器运行要注意! include /etc/nginx/conf.d/proxy_headers.conf; #安全响应头security_headers,要配路径容器运行要注意! include /etc/nginx/conf.d/security_headers.conf; } # 子路径 → tomcat location ~ ^/(ixjkj|oa|ob|oc) { proxy_pass http://tomcat; #代理头proxy_header,要配路径容器运行要注意! include /etc/nginx/conf.d/proxy_headers.conf; #安全响应头security_headers,要配路径容器运行要注意! include /etc/nginx/conf.d/security_headers.conf; } } # ---------- oa.cloud.baidu.com 专用 ---------- server { listen 443 ssl; listen [::]:443 ssl; server_name oa.cloud.baidu.com; #ssl_best统一SSL配置块,要配路径,容器运行注意! include /etc/nginx/ssl/ssl_best.conf; # 根目录 → tomcat /oa(去掉路径前缀) location / { proxy_pass http://tomcat/oa/; #代理头proxy_header,要配路径容器运行要注意! include /etc/nginx/conf.d/proxy_headers.conf; #安全响应头security_headers,要配路径容器运行要注意! include /etc/nginx/conf.d/security_headers.conf; } } # ========== ob.cloud.baidu.com 专用 ========== server { listen 443 ssl; listen [::]:443 ssl; server_name ob.cloud.baidu.com; #ssl_best统一SSL配置块,要配路径,容器运行注意! include /etc/nginx/ssl/ssl_best.conf; # 根目录反向代理到 Tomcat 的 /ob(去掉前缀) location / { proxy_pass http://tomcat/ob/; # 注意末尾斜杠 #代理头proxy_header,要配路径容器运行要注意! include /etc/nginx/conf.d/proxy_headers.conf; #安全响应头security_headers,要配路径容器运行要注意! include /etc/nginx/conf.d/security_headers.conf; } }{/collapse-item}{collapse-item label="二、统一SSL配置块的配置"}ssl_certificate /etc/nginx/ssl/_.cloud.baidu.com.crt; ssl_certificate_key /etc/nginx/ssl/_.cloud.baidu.com.key; ssl_trusted_certificate /etc/nginx/ssl/_.cloud.baidu.com_issuerCertificate.crt; ssl_session_timeout 1d; ssl_session_cache shared:SSL:10m; ssl_session_tickets off; ssl_protocols TLSv1.2 TLSv1.3; ssl_prefer_server_ciphers on; ssl_ciphers ECDHE-ECDSA-....................................................SHA384;{/collapse-item}{collapse-item label="三、安全响应头的配置"}add_header X-Frame-Options "SAMEORIGIN" always; add_header X-Content-Type-Options "nosniff" always; add_header Referrer-Policy "strict-origin-when-cross-origin" always;{/collapse-item}{collapse-item label="四、统一代理头的配置"}proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; proxy_set_header REMOTE-HOST $remote_addr; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade";{/collapse-item}{collapse-item label="2026年1月16日配置重写路径"}虽然页面转过来了,但页面资源元素全部404,随后添加一个server块server { listen 8888 ssl; listen [::]:8888 ssl; server_name jxzy2.baidu.com; ssl_certificate /etc/nginx/ssl/fullchain.pem; ssl_certificate_key /etc/nginx/ssl/privkey.pem; ssl_protocols TLSv1.2 TLSv1.3; ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256'; ssl_prefer_server_ciphers on; location / { # 保留请求的 URI set $backend_uri $request_uri; # 如果请求的不是 /hzsjapi/ 开头,则添加前缀 if ($request_uri !~ ^/hzsjapi/) { set $backend_uri /hzsjapi$request_uri; } proxy_pass http://tomcat2$backend_uri; #设置正确的 Host 头,包含端口 proxy_set_header Host $host:$server_port; #proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; proxy_set_header X-Original-URI $request_uri; client_max_body_size 20000m; #重写重定向 proxy_redirect http:// https://; }{/collapse-item}{/collapse} -

Tomcat强制跳转https 不使用nginx代理Tomcat直接服务1 全局Tomcat的conf/server.xml找到这一段默认是这样<Connector port="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="8443" <!-- 改回 8443,不再强制 443 --> maxParameterCount="1000" URIEncoding="utf-8"/>需要https<Connector port="80" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="443" maxParameterCount="1000" uRIEncoding="utf-8"2 单个应用里webapps/你的项目/WEB-INF/web.xml默认<!-- <security-constraint> ... <transport-guarantee>CONFIDENTIAL</transport-guarantee> </security-constraint> -->需要强制https<!--跳转--> <security-constraint> <web-resource-collection> <web-resource-name>Secure Area</web-resource-name> <url-pattern>/*</url-pattern> <!-- 匹配所有 URL --> </web-resource-collection> <user-data-constraint> <transport-guarantee>CONFIDENTIAL</transport-guarantee> <!-- 强制 HTTPS --> </user-data-constraint> </security-constraint>“作用域”速查表文件位置作用域优先级说明conf/server.xml全局(整个 Tomcat)最低里面的 Connector、Host、Context 对所有应用生效。conf/web.xml全局默认(所有应用共用)中Tomcat 自带的默认部署描述符,相当于“父模板”。webapps/xxx/WEB-INF/web.xml单个应用最高只影响 xxx 这个应用;与上面冲突时以它为准。

Tomcat强制跳转https 不使用nginx代理Tomcat直接服务1 全局Tomcat的conf/server.xml找到这一段默认是这样<Connector port="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="8443" <!-- 改回 8443,不再强制 443 --> maxParameterCount="1000" URIEncoding="utf-8"/>需要https<Connector port="80" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="443" maxParameterCount="1000" uRIEncoding="utf-8"2 单个应用里webapps/你的项目/WEB-INF/web.xml默认<!-- <security-constraint> ... <transport-guarantee>CONFIDENTIAL</transport-guarantee> </security-constraint> -->需要强制https<!--跳转--> <security-constraint> <web-resource-collection> <web-resource-name>Secure Area</web-resource-name> <url-pattern>/*</url-pattern> <!-- 匹配所有 URL --> </web-resource-collection> <user-data-constraint> <transport-guarantee>CONFIDENTIAL</transport-guarantee> <!-- 强制 HTTPS --> </user-data-constraint> </security-constraint>“作用域”速查表文件位置作用域优先级说明conf/server.xml全局(整个 Tomcat)最低里面的 Connector、Host、Context 对所有应用生效。conf/web.xml全局默认(所有应用共用)中Tomcat 自带的默认部署描述符,相当于“父模板”。webapps/xxx/WEB-INF/web.xml单个应用最高只影响 xxx 这个应用;与上面冲突时以它为准。 -

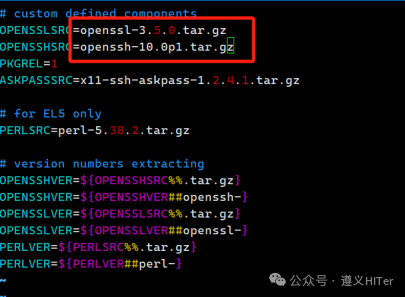

linux系统RPM方式编译升级openssh linux系统RPM方式编译升级openssh遵义市妇幼保健院李明在医院运维时经常会出现linux服务器openssl及openssh组件存在高危漏洞,但官方库无法更新到最新或者指定的版本,例如Anolis OS8官方库ssh最新只到8.0p1,而要求要9.2以上,常规编译安装的方式不适合批量更新。本文所使用的方法可以编译成rpm以到达快速更新的目的。本文使用龙蜥Anolis OS8.10系统,源码为目前最新的openssl-3.5.0和openssh-10.0p1。需要注意的是本方法编译的RPM包只更新sshd的ssl版本,不更新本机的ssl版本。一、编译程序1、下载编译工具wget https://gitee.com/boforest/boforest/raw/master/OpenSSH/openssh-rpms-main.zipunzip openssh-rpms-main.zipcd openssh-rpms-main/2、修改版本文件vim version.env 3、将下载的源码包放到openssh-rpms-main的downloads目录,建议在官网进行下载。openssl-3.5.0.tar.gz openssh-10.0p1.tar.gz x11-ssh-askpass-1.2.4.1.tar.gz 4、修改openssh.spec文件vim el7/SPECS/openssh.spec在install -d $RPM_BUILD_ROOT%{_libexecdir}/openssh后面增加install -m755 contrib/ssh-copy-id $RPM_BUILD_ROOT/usr/bin/ssh-copy-id(大概330行左右位置) 在 %attr(0755,root,root) %{_bindir}/ssh-keygen后添加%attr(0755,root,root) %{_bindir}/ssh-copy-id,并在endif前添加%{_libexecdir}/openssh/*(重要) 5、下载编译工具和依赖yum groupinstall -y "Development Tools"yum install -y make rpm-build pam-devel krb5-devel zlib-devel libXt-devel libX11-devel gtk2-devel perl6、生成rpm包./compile.sh编译好的rpm包放在el7/RPMS目录下 二、安装编译好的程序后续大家可以将编译好的文件拷贝到需要更新的服务器,用yum的本地安装命令操作,最好是先卸载原有程序,笔者实际操作中直接覆盖安装也未发现问题。1、升级OpenSSH备份原有配置cp /etc/ssh/sshd_config /etc/ssh/sshd_config.backupcp /etc/pam.d/sshd /etc/pam.d/sshd.backupcp /etc/pam.d/system-auth /etc/pam.d/system-auth.backup安装并赋予文件权限yum localinstall -y openssh-*.rpmchmod 0600 /etc/ssh/ssh_host_rsa_keychmod 0600 /etc/ssh/ssh_host_ecdsa_keychmod 0600 /etc/ssh/ssh_host_ed25519_key还原备份文件\cp -f /etc/ssh/sshd_config.backup /etc/ssh/sshd_config\cp -f /etc/pam.d/sshd.backup /etc/pam.d/sshd\cp -f /etc/pam.d/system-auth.backup /etc/pam.d/system-auth2、如未备份可以直接修改sshd_config文件,添加:Port 22 AddressFamily any ListenAddress 0.0.0.0 ListenAddress :: PermitRootLogin yes PasswordAuthentication yes 3、重启服务systemctl restart sshd #重启服务4、查看版本及测试连接 以下是我编译好的rpm包链接:https://pan.quark.cn/s/c44e2f4b6915提取码:gGxa

linux系统RPM方式编译升级openssh linux系统RPM方式编译升级openssh遵义市妇幼保健院李明在医院运维时经常会出现linux服务器openssl及openssh组件存在高危漏洞,但官方库无法更新到最新或者指定的版本,例如Anolis OS8官方库ssh最新只到8.0p1,而要求要9.2以上,常规编译安装的方式不适合批量更新。本文所使用的方法可以编译成rpm以到达快速更新的目的。本文使用龙蜥Anolis OS8.10系统,源码为目前最新的openssl-3.5.0和openssh-10.0p1。需要注意的是本方法编译的RPM包只更新sshd的ssl版本,不更新本机的ssl版本。一、编译程序1、下载编译工具wget https://gitee.com/boforest/boforest/raw/master/OpenSSH/openssh-rpms-main.zipunzip openssh-rpms-main.zipcd openssh-rpms-main/2、修改版本文件vim version.env 3、将下载的源码包放到openssh-rpms-main的downloads目录,建议在官网进行下载。openssl-3.5.0.tar.gz openssh-10.0p1.tar.gz x11-ssh-askpass-1.2.4.1.tar.gz 4、修改openssh.spec文件vim el7/SPECS/openssh.spec在install -d $RPM_BUILD_ROOT%{_libexecdir}/openssh后面增加install -m755 contrib/ssh-copy-id $RPM_BUILD_ROOT/usr/bin/ssh-copy-id(大概330行左右位置) 在 %attr(0755,root,root) %{_bindir}/ssh-keygen后添加%attr(0755,root,root) %{_bindir}/ssh-copy-id,并在endif前添加%{_libexecdir}/openssh/*(重要) 5、下载编译工具和依赖yum groupinstall -y "Development Tools"yum install -y make rpm-build pam-devel krb5-devel zlib-devel libXt-devel libX11-devel gtk2-devel perl6、生成rpm包./compile.sh编译好的rpm包放在el7/RPMS目录下 二、安装编译好的程序后续大家可以将编译好的文件拷贝到需要更新的服务器,用yum的本地安装命令操作,最好是先卸载原有程序,笔者实际操作中直接覆盖安装也未发现问题。1、升级OpenSSH备份原有配置cp /etc/ssh/sshd_config /etc/ssh/sshd_config.backupcp /etc/pam.d/sshd /etc/pam.d/sshd.backupcp /etc/pam.d/system-auth /etc/pam.d/system-auth.backup安装并赋予文件权限yum localinstall -y openssh-*.rpmchmod 0600 /etc/ssh/ssh_host_rsa_keychmod 0600 /etc/ssh/ssh_host_ecdsa_keychmod 0600 /etc/ssh/ssh_host_ed25519_key还原备份文件\cp -f /etc/ssh/sshd_config.backup /etc/ssh/sshd_config\cp -f /etc/pam.d/sshd.backup /etc/pam.d/sshd\cp -f /etc/pam.d/system-auth.backup /etc/pam.d/system-auth2、如未备份可以直接修改sshd_config文件,添加:Port 22 AddressFamily any ListenAddress 0.0.0.0 ListenAddress :: PermitRootLogin yes PasswordAuthentication yes 3、重启服务systemctl restart sshd #重启服务4、查看版本及测试连接 以下是我编译好的rpm包链接:https://pan.quark.cn/s/c44e2f4b6915提取码:gGxa -

离线升级docker compose和修改自定网络 {collapse}{collapse-item label="升级到 Compose v2 + Docker 20.10+" open}升级到 Compose v2 + Docker 20.10+Docker 在宿主机重启后,找不到容器原来连接的那个网络(ID:b256217ba0f0…)。网络是“临时”的(compose 默认创建的网络在 /var/lib/docker/network/files/ 里,不会随宿主机重启而持久化),所以重启后网络消失,容器再启动就报 network … not found,只能手动 docker compose down && docker compose up -d 重新创建。根本原因是:你用的是旧版 docker-compose(v1)或旧版 Engine,默认网络驱动是 bridge,且没有持久化;而容器在重启时会尝试重新加入“旧网络”,但旧网络已随宿主机重启被清空。解决思路:让网络“长存”,或者让容器不再依赖“旧网络”。一、准备安装包(在有外网的机器下好,拷进内网)Docker 引擎到 https://download.docker.com/linux/static/stable/x86_64/ 下载 docker-20.10.xx.tgz(20.10 以上才带 compose 插件支持)。Docker Compose到 https://github.com/docker/compose/releases 下载 docker-compose-linux-x86_64(就是 compose v2 单文件二进制)。systemd 单元文件新建一个 docker.service,内容见下一步。二、安装步骤(内网机器执行)# 1. 解压引擎并放到系统目录 tar -xzf docker-20.10.xx.tgz cp docker/* /usr/bin/ # 2. 注册 systemd 服务 cat > /etc/systemd/system/docker.service <<'EOF' [Unit] Description=Docker Application Container Engine Documentation=https://docs.docker.com After=network-online.target firewalld.service Wants=network-online.target [Service] Type=notify ExecStart=/usr/bin/dockerd ExecReload=/bin/kill -s HUP $MAINPID LimitNOFILE=infinity LimitNPROC=infinity LimitCORE=infinity Delegate=yes KillMode=process Restart=on-failure StartLimitBurst=3 StartLimitInterval=60s [Install] WantedBy=multi-user.target EOF # 3. 安装 compose v2(单文件即插即用) chmod +x docker-compose-linux-x86_64 mv docker-compose-linux-x86_64 /usr/local/bin/docker-compose ln -s /usr/local/bin/docker-compose /usr/local/lib/docker/cli-plugins/docker-compose # 4. 启动 Docker systemctl daemon-reload systemctl enable --now docker # 5. 验证 docker version # Server ≥20.10 docker compose version # 能看到 v2.xx 即成功[root@KylinV10 data]# cp -rf docker/* /usr/bin/ cp:是否覆盖'/usr/bin/containerd'? yes cp:是否覆盖'/usr/bin/containerd-shim-runc-v2'? yes cp:是否覆盖'/usr/bin/ctr'? --------------------------------- 用 \cp 调用原生命令,屏蔽系统 alias: \cp -rf docker/* /usr/bin/[root@KylinV10 data]# ln -s /usr/local/bin/docker-compose /usr/local/lib/docker/cli-plugins/docker-compose ln: 无法创建符号链接 '/usr/local/lib/docker/cli-plugins/docker-compose': 文件已存在 [root@KylinV10 data]#先删掉旧的软链接,再重新建:rm -f /usr/local/lib/docker/cli-plugins/docker-compose ln -s /usr/local/bin/docker-compose /usr/local/lib/docker/cli-plugins/docker-composesystemctl daemon-reload systemctl restart docker docker compose version docker version[root@KylinV10 data]# docker version Client: Version: 29.1.3 API version: 1.52 Go version: go1.25.5 Git commit: f52814d Built: Fri Dec 12 14:48:47 2025 OS/Arch: linux/amd64 Context: default Error response from daemon: client version 1.52 is too new. Maximum supported API version is 1.39 [root@KylinV10 data]# docker compose version Docker Compose version v5.0.0 [root@KylinV10 data]#刚装的 Docker CLI 是 29.1.3,但 后台 daemon 还是旧版(API 1.39),所以 CLI 提示版本过高,无法通信。升级必须 连 daemon 一起换掉,否则只能降 CLI 版本——离线环境最简单的做法就是:先把旧 daemon 停掉 systemctl stop docker 用刚才解压出来的 同版本 dockerd 覆盖 \cp -f docker/dockerd /usr/bin/ 重新加载并启动 systemctl daemon-reload systemctl start docker 再验证 docker version # 两边都应为 29.1.3,API 1.52 docker compose version # v5.0.0 正常重启宿主机{lamp/}{/collapse-item}{collapse-item label="创建并加入自定义网络"}创建并加入自定义网络bridge 是 Docker 的默认网络名字,但它有两个硬伤:1、默认 bridge 不支持容器互相通过名称解析(只能走 IP);自定义 bridge(oracle_net)自带内嵌 DNS,容器之间 ping 容器名 直接通。2、默认 bridge 在宿主机重启后不会自动重建你之前通过 docker run --net bridge ... 启动的容器网络配置;而 compose 自己建的那个临时 bridge(ID 很长)重启会消失,于是出现 network not found。把网络显式建出来并设成 external: true,相当于告诉 compose:“这网我自己管,重启也在,你别删。”创建网络:在宿主机上一次性创建该网络(比如web_network以后一直存在,重启也不丢)docker network create web_network把正在跑的项目切到这个持久化网络即可,三步完成:1、把 compose 文件末尾的 networks 段改成:networks: web_network: external: true2、给每个 service 显式指定网络(如果你之前已经写了 networks: - web_network 可跳过)示例:services: nginx: networks: - web_network tomcat: networks: - web_network3、重新应用docker compose down # 停旧容器、清掉旧的“临时”网络 docker compose up -d # 用新的持久网络重新创建容器完成后验证:docker network ls # 能看到 web_network docker inspect web_network # 容器已挂进去 reboot # 宿主机重启 docker compose start # 不再报 “network not found”以后任何其他 compose 项目只要:networks: default: external: true name: web_network同网络下的互访只要满足下面两点,就可以“容器名 + 端口”互相访问:它们挂在同一个自定义 bridge 网络(这里就是 web_network);目标容器监听了对应端口(EXPOSE 或 -p 都可以,不需要映射到宿主机)。nginx 容器内部监听 80tomcat 容器内部监听 8080同一 web_network 下:在 tomcat 容器里 curl http://nginx:80 在 nginx 容器里 curl http://tomcat:8080Docker 的内嵌 DNS 会把容器名自动解析成各自的内网 IP,所以跨容器通信无需再记 IP,也无需暴露宿主机端口。{/collapse-item}{/collapse}

离线升级docker compose和修改自定网络 {collapse}{collapse-item label="升级到 Compose v2 + Docker 20.10+" open}升级到 Compose v2 + Docker 20.10+Docker 在宿主机重启后,找不到容器原来连接的那个网络(ID:b256217ba0f0…)。网络是“临时”的(compose 默认创建的网络在 /var/lib/docker/network/files/ 里,不会随宿主机重启而持久化),所以重启后网络消失,容器再启动就报 network … not found,只能手动 docker compose down && docker compose up -d 重新创建。根本原因是:你用的是旧版 docker-compose(v1)或旧版 Engine,默认网络驱动是 bridge,且没有持久化;而容器在重启时会尝试重新加入“旧网络”,但旧网络已随宿主机重启被清空。解决思路:让网络“长存”,或者让容器不再依赖“旧网络”。一、准备安装包(在有外网的机器下好,拷进内网)Docker 引擎到 https://download.docker.com/linux/static/stable/x86_64/ 下载 docker-20.10.xx.tgz(20.10 以上才带 compose 插件支持)。Docker Compose到 https://github.com/docker/compose/releases 下载 docker-compose-linux-x86_64(就是 compose v2 单文件二进制)。systemd 单元文件新建一个 docker.service,内容见下一步。二、安装步骤(内网机器执行)# 1. 解压引擎并放到系统目录 tar -xzf docker-20.10.xx.tgz cp docker/* /usr/bin/ # 2. 注册 systemd 服务 cat > /etc/systemd/system/docker.service <<'EOF' [Unit] Description=Docker Application Container Engine Documentation=https://docs.docker.com After=network-online.target firewalld.service Wants=network-online.target [Service] Type=notify ExecStart=/usr/bin/dockerd ExecReload=/bin/kill -s HUP $MAINPID LimitNOFILE=infinity LimitNPROC=infinity LimitCORE=infinity Delegate=yes KillMode=process Restart=on-failure StartLimitBurst=3 StartLimitInterval=60s [Install] WantedBy=multi-user.target EOF # 3. 安装 compose v2(单文件即插即用) chmod +x docker-compose-linux-x86_64 mv docker-compose-linux-x86_64 /usr/local/bin/docker-compose ln -s /usr/local/bin/docker-compose /usr/local/lib/docker/cli-plugins/docker-compose # 4. 启动 Docker systemctl daemon-reload systemctl enable --now docker # 5. 验证 docker version # Server ≥20.10 docker compose version # 能看到 v2.xx 即成功[root@KylinV10 data]# cp -rf docker/* /usr/bin/ cp:是否覆盖'/usr/bin/containerd'? yes cp:是否覆盖'/usr/bin/containerd-shim-runc-v2'? yes cp:是否覆盖'/usr/bin/ctr'? --------------------------------- 用 \cp 调用原生命令,屏蔽系统 alias: \cp -rf docker/* /usr/bin/[root@KylinV10 data]# ln -s /usr/local/bin/docker-compose /usr/local/lib/docker/cli-plugins/docker-compose ln: 无法创建符号链接 '/usr/local/lib/docker/cli-plugins/docker-compose': 文件已存在 [root@KylinV10 data]#先删掉旧的软链接,再重新建:rm -f /usr/local/lib/docker/cli-plugins/docker-compose ln -s /usr/local/bin/docker-compose /usr/local/lib/docker/cli-plugins/docker-composesystemctl daemon-reload systemctl restart docker docker compose version docker version[root@KylinV10 data]# docker version Client: Version: 29.1.3 API version: 1.52 Go version: go1.25.5 Git commit: f52814d Built: Fri Dec 12 14:48:47 2025 OS/Arch: linux/amd64 Context: default Error response from daemon: client version 1.52 is too new. Maximum supported API version is 1.39 [root@KylinV10 data]# docker compose version Docker Compose version v5.0.0 [root@KylinV10 data]#刚装的 Docker CLI 是 29.1.3,但 后台 daemon 还是旧版(API 1.39),所以 CLI 提示版本过高,无法通信。升级必须 连 daemon 一起换掉,否则只能降 CLI 版本——离线环境最简单的做法就是:先把旧 daemon 停掉 systemctl stop docker 用刚才解压出来的 同版本 dockerd 覆盖 \cp -f docker/dockerd /usr/bin/ 重新加载并启动 systemctl daemon-reload systemctl start docker 再验证 docker version # 两边都应为 29.1.3,API 1.52 docker compose version # v5.0.0 正常重启宿主机{lamp/}{/collapse-item}{collapse-item label="创建并加入自定义网络"}创建并加入自定义网络bridge 是 Docker 的默认网络名字,但它有两个硬伤:1、默认 bridge 不支持容器互相通过名称解析(只能走 IP);自定义 bridge(oracle_net)自带内嵌 DNS,容器之间 ping 容器名 直接通。2、默认 bridge 在宿主机重启后不会自动重建你之前通过 docker run --net bridge ... 启动的容器网络配置;而 compose 自己建的那个临时 bridge(ID 很长)重启会消失,于是出现 network not found。把网络显式建出来并设成 external: true,相当于告诉 compose:“这网我自己管,重启也在,你别删。”创建网络:在宿主机上一次性创建该网络(比如web_network以后一直存在,重启也不丢)docker network create web_network把正在跑的项目切到这个持久化网络即可,三步完成:1、把 compose 文件末尾的 networks 段改成:networks: web_network: external: true2、给每个 service 显式指定网络(如果你之前已经写了 networks: - web_network 可跳过)示例:services: nginx: networks: - web_network tomcat: networks: - web_network3、重新应用docker compose down # 停旧容器、清掉旧的“临时”网络 docker compose up -d # 用新的持久网络重新创建容器完成后验证:docker network ls # 能看到 web_network docker inspect web_network # 容器已挂进去 reboot # 宿主机重启 docker compose start # 不再报 “network not found”以后任何其他 compose 项目只要:networks: default: external: true name: web_network同网络下的互访只要满足下面两点,就可以“容器名 + 端口”互相访问:它们挂在同一个自定义 bridge 网络(这里就是 web_network);目标容器监听了对应端口(EXPOSE 或 -p 都可以,不需要映射到宿主机)。nginx 容器内部监听 80tomcat 容器内部监听 8080同一 web_network 下:在 tomcat 容器里 curl http://nginx:80 在 nginx 容器里 curl http://tomcat:8080Docker 的内嵌 DNS 会把容器名自动解析成各自的内网 IP,所以跨容器通信无需再记 IP,也无需暴露宿主机端口。{/collapse-item}{/collapse}