🌟 引言

在现代互联网时代,数据安全、隐私保护和远程接入已成为企业与个人网络部署的核心需求。传统 VPN 解决方案在保障网络通信安全方面发挥了重要作用,而随着容器化技术的成熟,将 VPN 服务以 Docker 方式部署并结合 Web UI 管理,正成为自建网络服务的新趋势。

💡 项目简介

GavinTan/openvpn 是一个基于Docker容器化部署的OpenVPN服务器项目,旨在通过直观的 Web 管理界面简化 VPN 管理。该解决方案提供对用户账户管理、客户端管理、证书管理、服务器配置和实时连接监控的集中控制,同时通过多因素身份验证和 LDAP 集成保持企业级安全性。

🎯 核心特性

1. 账号与权限管理

项目提供了完善的用户管理系统,支持本地账号和LDAP集成两种认证方式:

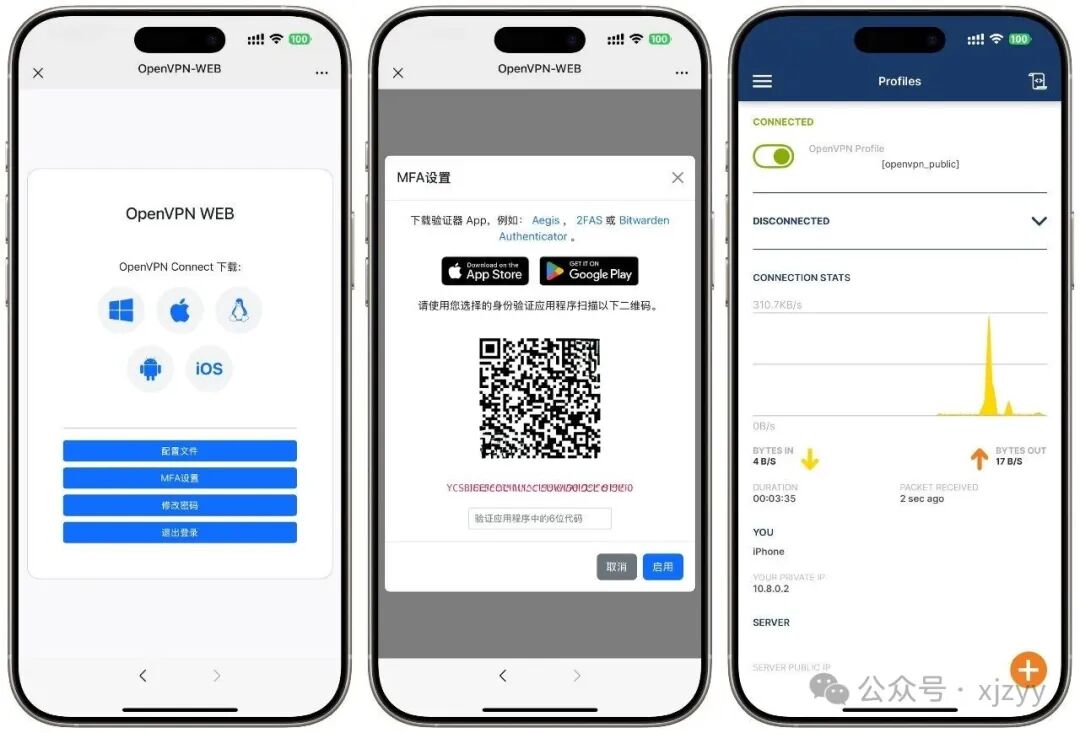

默认管理员账号为 admin/admin,首次登录后可修改密码支持模板导入创建多个 VPN账号,每个账号可独立管理VPN用户可以登录专属页面,自行下载配置文件、修改密码、设置MFA集成 LDAP后可与企业现有的账号体系打通,实现统一认证

2. 证书与密钥管理

作为VPN的核心安全组件,证书管理功能设计得非常周到:

一键生成客户端证书和配置文件 支持证书的吊销和重新生成 自动管理证书有效期,避免过期导致的连接问题

3. 多协议与IPv6支持

项目在网络协议支持方面非常全面:

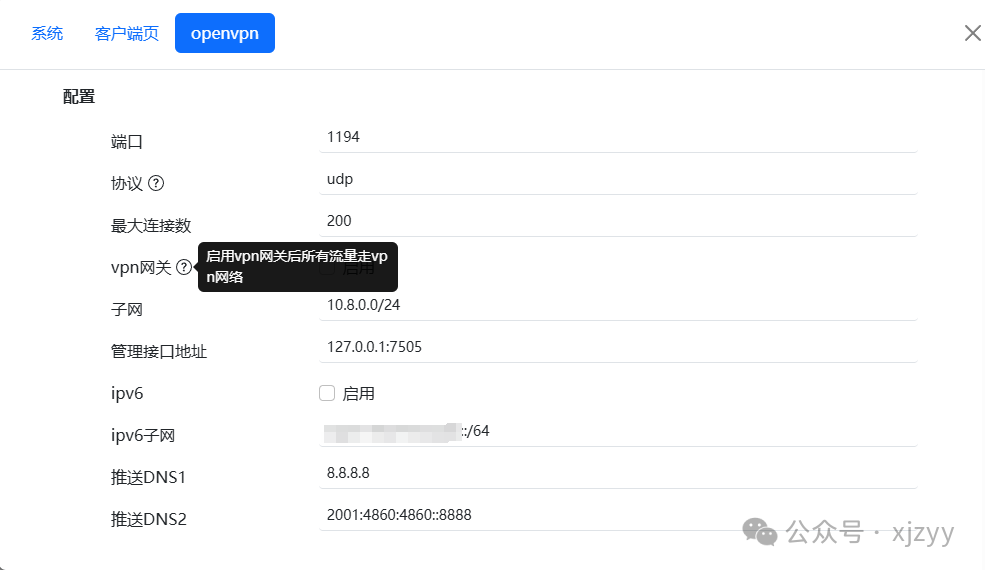

同时支持UDP和TCP协议,可根据网络环境灵活选择 完整的 IPv6支持,适应现代网络环境双栈配置,IPv4和IPv6可以同时工作 注意:使用IPv6时需要Docker网络和客户端都开启相应支持

4. 企业级安全特性

安全性是VPN最核心的要求,项目在这方面做得很扎实:

多因素认证( MFA):支持基于时间的一次性密码(TOTP),大幅提升账号安全性LDAP集成:可与企业Active Directory或OpenLDAP集成固定IP分配:可为特定用户分配固定的VPN IP地址 加密标准:参考业界最佳实践配置加密算法和密钥长度

5. 监控与日志

友好的监控功能让问题排查变得简单:

连接历史记录,可查看每个用户的连接时间和时长 在线用户列表,实时掌握VPN使用情况 详细的日志记录,便于故障诊断 支持在线查看和编辑 server.conf配置文件

6. 灵活的网络配置

针对不同的使用场景,项目提供了灵活的网络配置选项:

组网模式(默认):客户端只路由VPN内网流量,不影响正常上网 网关模式:客户端所有流量都通过VPN,实现完全的网络控制 CCD支持:可为特定客户端定制路由和网络配置 支持在Web界面直接修改OpenVPN配置,启用自动更新后即时生效

📦 部署教程

环境准备

在开始部署前,请确保你的服务器满足以下要求:

操作系统:Linux(推荐Ubuntu 20.04+或CentOS 7+) Docker版本:20.10+ 网络:服务器需要有公网IP或可被客户端访问的网络地址

方式一:Docker Run 快速部署

这是最简单的部署方式,适合快速测试和小规模使用:

# 创建数据目录

mkdir-p~/openvpn-data

# 启动容器

dockerrun-d\

--nameopenvpn\

--cap-add=NET_ADMIN\

-p1194:1194/udp\

-p8833:8833\

-v~/openvpn-data:/data\

-v/etc/localtime:/etc/localtime:ro\

docker.1ms.run/yyxx/openvpn

参数说明:

--cap-add=NET_ADMIN:赋予容器网络管理权限,OpenVPN必需-p 1194:1194/udp:映射VPN服务端口(UDP协议)-p 8833:8833:映射Web管理界面端口-v ~/openvpn-data:/data:持久化数据目录,包含配置、证书等重要文件-v /etc/localtime:/etc/localtime:ro:同步系统时间,确保日志时间准确

方式二:Docker Compose 部署

对于生产环境,推荐使用Docker Compose,便于管理和维护:

1. 安装Docker Compose

# CentOS/RHEL

yum install -y docker-compose-plugin

# Ubuntu/Debian

apt install -y docker-compose-plugin

2. 创建docker-compose.yml文件

mkdir ~/openvpn&&cd~/openvpn

cat>docker-compose.yml<<'EOF'

services:

openvpn:

image:docker.1ms.run/yyxx/openvpn

container_name:openvpn

restart:unless-stopped

cap_add:

-NET_ADMIN

ports:

-"1194:1194/udp"

-"8833:8833"

volumes:

-./data:/data

-/etc/localtime:/etc/localtime:ro

EOF

3. 启动服务

docker compose up -d

4. 查看日志

docker compose logs -f openvpn

IPv6 支持配置

如果你的网络环境支持IPv6,可以启用IPv6功能:

services:

openvpn:

image:docker.1ms.run/yyxx/openvpn

container_name:openvpn

restart:unless-stopped

cap_add:

-NET_ADMIN

ports:

-"1194:1194/udp"

-"8833:8833"

volumes:

-./data:/data

-/etc/localtime:/etc/localtime:ro

sysctls:

-net.ipv6.conf.default.disable_ipv6=0

-net.ipv6.conf.all.forwarding=1

networks:

default:

enable_ipv6:true

IPv6使用注意事项:

需要在Web管理界面的系统设置中启用IPv6选项 客户端和服务端的协议都要指定为udp6或tcp6 Docker网络必须启用IPv6支持 OpenVPN Connect客户端需要3.4.1或更高版本

初始化配置流程

服务启动后,按以下步骤完成初始化:

第一步:登录管理界面

浏览器访问 http://服务器IP:8833使用默认账号登录:用户名 admin,密码admin登录后立即在系统设置中修改管理员密码

第二步:生成客户端配置

进入" 管理" → "客户端"页面点击"添加客户端",输入客户端名称、VPNServer及端口 下载生成的.ovpn配置文件

第三步:创建VPN账号

进入" 管理" → "VPN账号"页面点击"添加账号",设置用户名和密码 默认启用了账号验证,可根据需要关闭

第四步:客户端连接测试

在客户端设备上安装 OpenVPN客户端软件,用第三步创建账号访问http://服务器IP:8833下载对应平台软件导入第二步下载的配置文件 使用第三步创建的账号密码连接 连接成功后可在管理界面看到在线用户

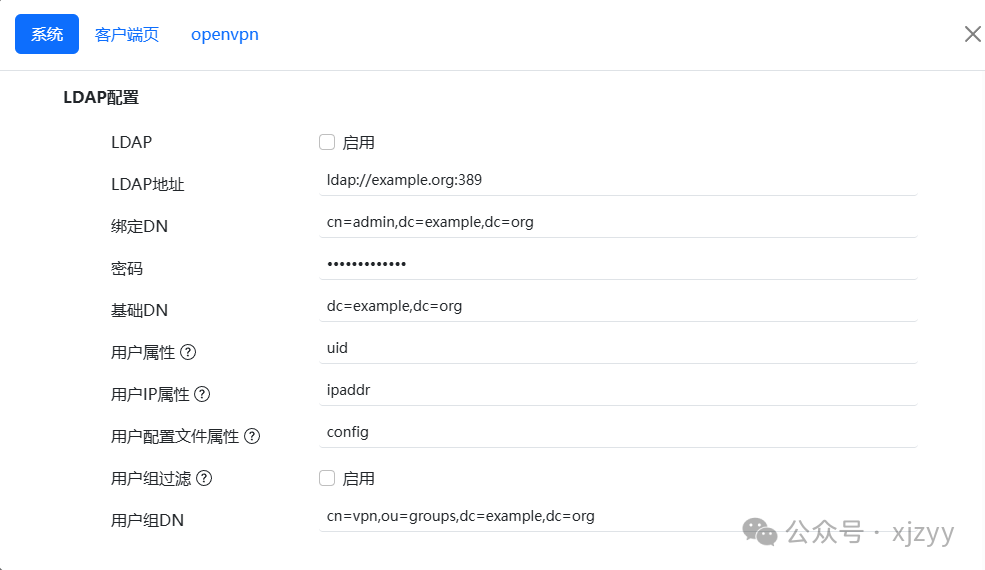

LDAP集成配置

对于企业用户,可以集成LDAP实现统一认证:

在系统设置中启用LDAP认证 配置LDAP服务器参数: OpenLDAP使用: uidWindows AD使用: sAMAccountNameLDAP_URL:LDAP服务器地址,如 ldaps://ldap.example.com:636LDAP_USER_ATTRIBUTE:用户属性字段 LDAP_USER_ATTR_IPADDR_NAME:用于存储固定IP的字段(可选) LDAP_USER_ATTR_CONFIG_NAME:用于存储客户端配置的字段(可选)

注意:启用LDAP后,本地VPN账号将不再工作,所有认证都通过LDAP进行。

常见问题排查

问题1: 容器启动失败

检查是否赋予了NET_ADMIN权限 确认端口1194和8833未被占用 查看容器日志: docker logs openvpn

问题2: 客户端无法连接

确认服务器防火墙放行了1194端口 检查客户端配置文件中的服务器地址是否正确 验证VPN账号是否启用

问题3: 连接后只能访问8833,无法访问其他服务

这是最常见的问题!原因是没有配置路由推送。

解决方案:

检查路由是否已推送

在Web界面【管理】-->【配置文件】查看 server.conf 配置中是否有类似内容:

push "dhcp-option DNS 8.8.8.8"

push "route 10.0.12.0 255.255.252.0"

push "route 172.17.0.0 255.255.0.0"

push "route 10.100.100.0 255.255.255.0"

检查服务器IP转发

sysctl net.ipv4.ip_forward

# 应该返回: net.ipv4.ip_forward = 1

检查iptables规则

iptables -t nat -L -n

# 应该看到 MASQUERADE 规则

客户端重新连接

修改配置后,客户端必须断开重连才能获取新路由

问题4: 不知道该添加哪些路由

按需添加,不要一股脑全加!判断方法:

# 1. 查看服务器网卡信息

ip addr show

# 2. 确定你要访问的目标

# - 只访问服务器本机? → 只加服务器内网网段

# 云服务器内网路由

push "route 10.0.12.0 255.255.252.0"

# - 要访问ZeroTier设备? → 加ZeroTier网段

push "route 10.100.100.0 255.255.255.0"

# - 要访问Docker容器内部? → 加Docker网段

push "route 172.17.0.0 255.255.0.0"

# 3. 使用最小配置原则

# 先加最必要的,测试通过后再按需添加

问题5: 路由配置后还是无法访问

逐步排查:

# 1. 在客户端检查路由表

# Windows: route print

# Mac/Linux: netstat -rn

# 2. 测试连通性

ping 10.8.0.1 # 测试VPN网关

ping 10.0.12.12 # 测试服务器IP

traceroute 10.0.12.12 # 查看路由路径

# 3. 检查防火墙

# 确认服务器和客户端防火墙都允许相关流量

🖥️ 项目界面预览

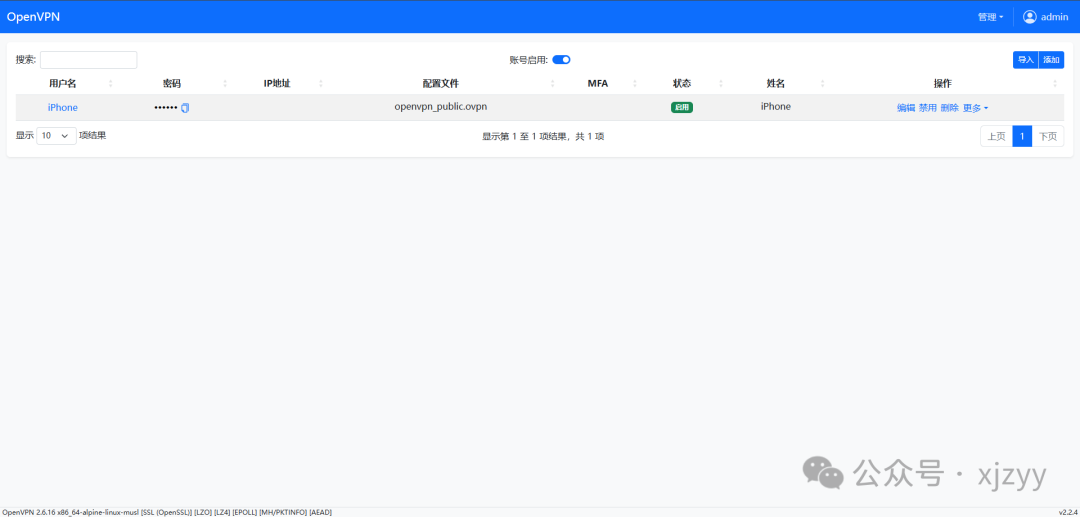

管理后台主页

客户端管理

账号管理

系统设置页面

自助页面下载安装客户端

🎯 适用场景

1. 企业远程办公

为员工提供安全的内网访问通道 与企业AD/LDAP集成,实现统一账号管理 通过MFA增强安全性 管理员可以随时查看连接情况,掌控网络安全

2. 开发团队协作

对于需要访问开发环境的团队:

为开发人员分配VPN账号,访问测试服务器 固定IP功能方便配置白名单 支持快速添加和删除用户,响应人员变动 详细的连接日志便于审计

3. 多地办公组网

连锁企业或多分支机构可以:

将各地办公网络通过VPN互联 使用组网模式不影响员工正常上网 集中管理所有分支的VPN接入 支持大规模部署,批量生成配置

4. 个人隐私保护

对于注重网络隐私的个人用户:

自建VPN服务器,避免使用商业VPN 启用网关模式,所有流量加密传输 通过MFA保护账号安全 完全掌控数据,无需担心隐私泄露

5. 安全测试与渗透

网络安全从业者可以:

搭建测试用VPN环境 快速为团队成员分配临时账号 灵活的网络配置满足各种测试场景 详细日志方便分析测试结果

6. 家庭智能设备远程访问(实用场景)

这是最常见的个人使用场景:

需求: 外出时访问家里的NAS、监控、智能家居

架构方案:

手机(外网) → OpenVPN(云服务器) → ZeroTier/EasyTier → 家里设备

路由配置:

# OpenVPN配置

push "route 10.100.100.0 255.255.255.0" # ZeroTier网段

# 家里的NAS、路由器、摄像头都在这个网段

实际效果:

手机连上VPN后访问 http://10.244.244.5:5000(家里NAS)访问 http://10.244.244.6:8080(家里监控)不影响手机正常上网(微信、购物等不走VPN)

为什么不直接用ZeroTier?

ZeroTier手机客户端常驻后台,耗电高 OpenVPN用完就断,更省电 灵活性更好,可以给朋友临时分配访问权限

🔗 相关链接

📌 GitHub 仓库地址: https://github.com/GavinTan/openvpn 📌 客户端地址: windows:https://openvpn.net/downloads/openvpn-connect-v3-windows.msi android:https://play.google.com/store/apps/details?id=net.openvpn.openvpn macos:https://openvpn.net/downloads/openvpn-connect-v3-macos.dmg linux:https://openvpn.net/openvpn-client-for-linux/ ios:https://itunes.apple.com/us/app/openvpn-connect/id590379981?mt=8

🎉 总结

该项目是一款结合了 Docker 部署与 Web 管理 UI 的 OpenVPN 解决方案,既保留了 OpenVPN 强大的网络安全能力,又通过 Web 界面降低了部署和维护门槛。对于希望快速构建自有 VPN 平台或希望在内部网络中实现便捷远程访问管理的团队和个人开发者,该项目是一种高效实用的方案。

🔔 关注我,获取更多技术干货和开源项目分享!

如果本文对你有帮助,欢迎 👍点赞 / ⭐收藏 / 📣转发 给朋友!

评论 (0)